Das gute an Open Source-Projekten ist, dass der Quellcode für jeden verfügbar ist. Das schlechte an Open Source-Projekten ist ebenfalls, dass der Quellcode für jeden verfügbar ist. Sicherheitslücken in Programmen werden zwar schnell (okay, mehr oder weniger schnell) entdeckt, die kriminelle Ausnutzung derselben, sprich: Viren und Würmer, machen aber im Anschluss häufig die Runde, mitunter in zahlreichen Variationen.

Das gute an Open Source-Projekten ist, dass der Quellcode für jeden verfügbar ist. Das schlechte an Open Source-Projekten ist ebenfalls, dass der Quellcode für jeden verfügbar ist. Sicherheitslücken in Programmen werden zwar schnell (okay, mehr oder weniger schnell) entdeckt, die kriminelle Ausnutzung derselben, sprich: Viren und Würmer, machen aber im Anschluss häufig die Runde, mitunter in zahlreichen Variationen.

Aktuell sind sieben Sicherheitslücken in der von vielen heiß und innig geliebten Blogsoftware WordPress aufgetaucht, zwei davon hochkritisch. Blogger und Freigeist beNi nun nahm sich der Sache an und programmierte einen Wurm der jene XSS-Lücken ausnutzt… Zum Wohle des Anwenders schaufelt sich der Wurm nämlich sein eigenes Grab und beseitigt die ihn befördernden Umstände, kurzum: Ein WordPress-Virus, das sich selbst wegpatcht. Chapeau, beNi, Robin Hood der Blogosphäre. Coole Aktion.

Nun, da Schmalz und Rosen verteilt sind, ist der Otto-Normal-User an der Reihe, den freundlichen Bösewicht auch einzulassen. Und so geht’s:

-

Einen Kommentar in das eigene Blog posten, der den Link http://mybeni.rootzilla.de/mybeNi enthält. (Achtung: Mit De-Referern und Link-Anonymizern geht’s nicht.)

-

In den Administrationsbereich des Blogs wechseln, dort das Menü “Kommentare” aufrufen.

-

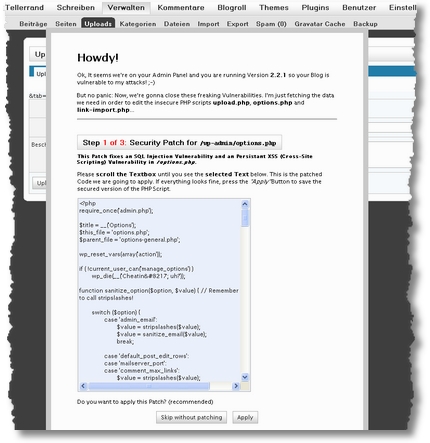

Von dort auf den Link zu beNis Blog und “Secure my Blog” klicken. Man gelangt ins eigene Blog zurück, ein Fenster mit dem ungewöhnlichen Gruß “Howdy” öffnet sich.

-

Den (englischen) Anweisungen folgen, die einem zum Ändern dreier PHP-Dateien auffordern. Die Quellcodeveränderungen werden dabei angezeigt.

-

Wer will, kann dem Programmierer zum Schluß Anerkennung zollen, indem er das Absicherungsskript ins eigene Blog übernimmt und beNi in seine Blogroll aufnimmt.

[via]

Zwei Hinweise noch: Sicher wird in der WordPress’schen Patchmanufaktur bereits an Hotfixes gestrickt. Falls beNis Blog in den nächsten Stunden down ist wegen des enormen Andrangs, kann man auch (sollte aber nicht zu lange) auf die herkömmlichen Patches warten. Und: Blogger, die ein WordPress-Blog bei einem Drittanbieter wie wordpress.com, blogsport.de oder streetlog.de haben, müssen diesen Patch nicht einspielen.

[UPDATE] Der XSS-Wurm verhindert sich laut heise anscheinend doch nicht vollständig. Macht aber nix – die WordPress-Updates für 2.1 und 2.2 sind draußen. Das “Upgradepaket” von 2.2.1 auf 2.2.2 hat bei mir in drei verschiedenen Blogs keine Probleme beim simplen Drüberbügeln der neuen Dateien gemacht.